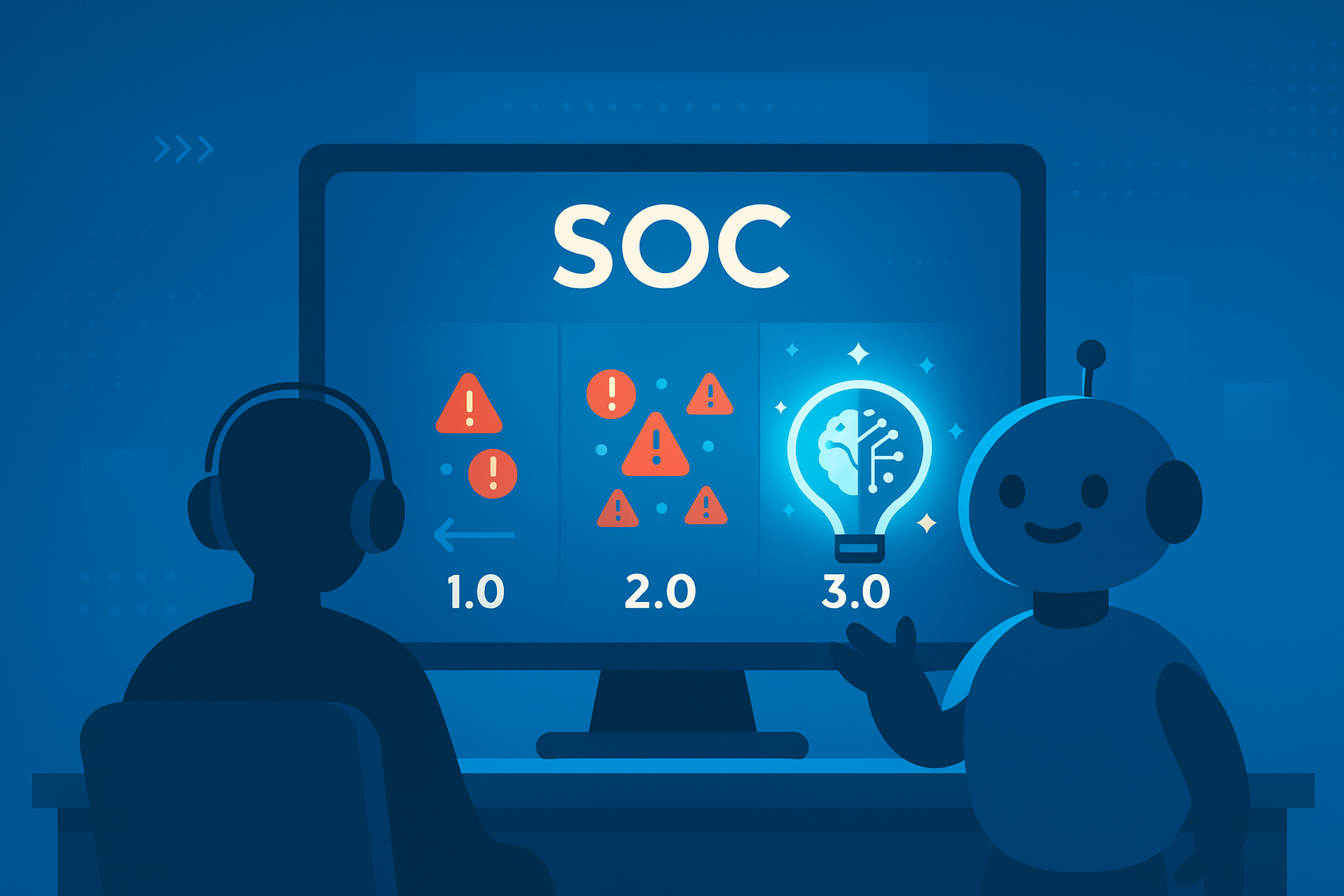

Từ SOC 1.0 đến SOC 3.0: Hành Trình Tiến Hóa Của Trung Tâm An Ninh và Những Bài Toán Chưa Có Lời Giải

“Không chỉ là vấn đề con người - đây là một bài toán về dữ liệu, tốc độ và khả năng thích nghi.”

Trong thời đại mọi thứ đều kết nối, các cuộc tấn công mạng diễn ra nhanh hơn, tinh vi hơn, và để lại hậu quả lớn hơn. Các Trung tâm Điều hành An ninh (SOC - Security Operations Center) đóng vai trò tuyến đầu phòng thủ, nhưng liệu SOC hiện tại của bạn đã đủ sức chống đỡ?

Dù SOC đang ở giai đoạn thủ công (1.0), bán tự động (2.0/2.5), hay ứng dụng AI (3.0), thì vẫn xoay quanh 4 chức năng cốt lõi sau:

- Phân loại cảnh báo và xử lý sự cố

- Phát hiện và tương quan dữ liệu

- Điều tra mối đe dọa

- Xử lý và quản lý dữ liệu

Một SOC hiện đại không thể bỏ qua bất kỳ chức năng nào trong bốn trụ cột trên. Hiệu quả SOC phụ thuộc vào khả năng tối ưu hóa đồng thời cả 4 khâu: từ dữ liệu, phát hiện, phân loại đến phản ứng.

Đừng để SOC chỉ dừng ở công cụ - hãy xây dựng tư duy, kỹ năng phân tích dữ liệu và phản ứng thực chiến. Tham gia BLUETEAM 2025 để trở thành blue‑teamer thực thụ: từ log analysis đến threat hunting & incident response.

🎓 Khóa học BlueTeam 2025: https://cyberjutsu.io/course/khoa-hoc-blueteam

🛠 SOC 1.0: Khi mọi thứ đều thủ công

SOC 1.0 là mô hình truyền thống - nơi mọi dữ liệu được tập trung về SIEM và mọi cảnh báo được phân tích thủ công. Từ việc lọc cảnh báo giả, tham chiếu SOP (1) trong wiki, đến việc viết rule trong SIEM, tất cả đều cần chuyên viên con người can thiệp.

Vấn đề lớn nhất:

- Quá tải cảnh báo giả dẫn đến fatigue

- Chi phí nhân lực cao, vì phải dựa vào L2/L3 analyst

- Tốc độ xử lý chậm, dễ bỏ sót tấn công thực

- Pipeline dữ liệu thiếu linh hoạt, dễ gãy khi hệ thống thay đổi

“SOC 1.0 giống như chữa cháy thủ công, trong khi hỏa hoạn lan khắp mọi nơi.”

⚙️ SOC 2.0: Tự động hóa từng phần - bước chuyển mình mạnh mẽ

SOC 2.0 đánh dấu bước chuyển từ thủ công sang tự động hóa bán phần. Với sự xuất hiện của SOAR, SIEM hiện đại và XDR, nhiều công đoạn đã được máy móc hỗ trợ. Các cảnh báo được enrich tự động, SOP được chuyển thành playbook, và rule phát hiện được cung cấp sẵn.

🌟 Những cải tiến nổi bật

- Tự động enrich cảnh báo (IP, hostname, geoIP, CVE…)

- Chạy playbook xử lý (như cô lập host, chặn IP), SOAR thực hiện một phần SOP, tiết kiệm thời gian xử lý

- Rule phát hiện dựng sẵn, dễ kích hoạt theo từng kịch bản

- Hạ tầng pipeline linh hoạt hơn với CRIBL, Sentinel, v.v.

🧩 Nhưng vẫn chưa đủ:

- Analyst vẫn phải “tự quyết định” sau bước enrich

- SOAR cần duy trì phức tạp, dễ hỏng nếu API thay đổi

- Việc điều tra sâu vẫn mất nhiều thời gian & công sức

💡 SOC 2.5: Sự chuẩn bị cho một bước ngoặc lớn

SOC 2.5 là bước đệm quan trọng giữa SOC 2.0 và SOC 3.0. Ở giai đoạn này, nhiều tổ chức bắt đầu nhận ra rằng việc “dồn hết log vào SIEM” không còn hiệu quả. Thay vào đó, họ chuyển dần dữ liệu sang data lake (S3, BigQuery, Snowflake…) để có:

⚙️ Lợi ích rõ rệt

- Chuẩn bị nền tảng dữ liệu để huấn luyện hoặc ứng dụng AI/ML

- Truy vấn linh hoạt hơn với SQL hoặc công cụ BI

- Phân tích dữ liệu quy mô lớn

- Dễ dàng chia sẻ dữ liệu giữa các đội ngũ (SOC, Threat Hunting, IT Ops…)

- Detection-as-Code: quản lý, chia sẻ và kiểm thử như một repo DevOps

- Viết rule phát hiện như viết code (YAML, Python, SQL…)

- Dễ dàng quản lý version, kiểm thử, CI/CD

- Có thể tái sử dụng và chia sẻ giữa các tổ chức

❗Tuy nhiên

- Cần có chiến lược phân tách dữ liệu rõ ràng (hot vs cold, near real-time vs archival)

- Cần thêm kỹ năng về quản trị data lake, định danh dữ liệu

- Việc kết nối giữa SIEM/SOAR và data lake đòi hỏi sự linh hoạt trong pipeline

“SOC 2.5 không chỉ là lưu log rẻ hơn - mà là thay đổi cách tiếp cận dữ liệu bảo mật.”

🤖 SOC 3.0: Khi AI trở thành đồng đội thực thụ

SOC 3.0 mang đến bước nhảy vọt - trí tuệ nhân tạo (AI) giúp tự động hóa hầu hết quy trình vận hành, từ triage đến điều tra và phản ứng. AI học từ dữ liệu thực tế, tự điều chỉnh rule và cung cấp phản hồi theo thời gian thực.

🚀 Lợi ích vượt trội

- Phân loại và đề xuất xử lý cảnh báo tự động

- Rule phát hiện thích nghi với mối đe dọa mới

- Tự động điều tra sự cố sâu mà không cần viết script

- Truy vấn dữ liệu tại chỗ - không cần gom về một nơi

⚠️ Thách thức mới

- AI cần thời gian học và tinh chỉnh

- Analyst cần xây dựng niềm tin với hệ thống AI

- Hạ tầng dữ liệu phân tán đòi hỏi chiến lược phù hợp

“SOC 3.0 không thay thế con người - nó khuếch đại khả năng của họ.”

🧠 SOC của bạn đang ở đâu?

Hành trình tiến hóa từ SOC 1.0 đến SOC 3.0 không chỉ là thay đổi công nghệ - mà còn là thay đổi cách vận hành, cách tư duy và cấu trúc tổ chức.

SOC, hay Trung tâm Vận hành An ninh, là tuyến đầu bảo vệ tổ chức khỏi các cuộc tấn công mạng. Từ giai đoạn đầu (SOC 1.0), mọi thứ được thực hiện thủ công, gây ra nhiều khó khăn như mệt mỏi do cảnh báo giả và quy trình xử lý chậm chạp. SOC 2.0 đã cải thiện bằng cách tự động hóa một phần, chẳng hạn như làm giàu cảnh báo và sử dụng các quy tắc phát hiện sẵn có, nhưng vẫn cần con người quyết định. SOC 3.0, được hỗ trợ bởi trí tuệ nhân tạo (AI), đánh dấu bước tiến lớn khi tự động hóa hầu hết các tác vụ, từ phân loại cảnh báo đến điều tra mối đe dọa, giúp giảm khối lượng công việc và tăng khả năng phản ứng nhanh.

👉 Đừng chờ bị tấn công rồi mới tối ưu SOC. Hãy bắt đầu hành trình hiện đại hóa ngay từ hôm nay.

Ghi chú:

- (1) Security Operation Procedure

- (2) Phân loại cảnh báo và xử lý sự cố : Là bước đầu tiên và quan trọng nhất: xác định cảnh báo nào là thật, cảnh báo nào là nhiễu, và quyết định hành động phù hợp.

- (3) Phát hiện và tương quan dữ liệu (Detection & Correlation) : Tìm ra các hành vi bất thường từ hàng triệu dòng log. Các hệ thống SOC hiện đại dùng rule, AI hoặc machine learning để kết nối những dấu hiệu nhỏ thành một chuỗi tấn công đáng ngờ.

- (4) Điều tra mối đe dọa (Threat Investigation): Khi phát hiện điều bất thường, SOC cần truy vết để hiểu rõ: Ai là kẻ tấn công? Bắt đầu từ đâu? Đã xâm nhập vào đâu? Đã làm gì? Việc này đòi hỏi phân tích nhiều log, file, và thông tin hệ thống để tái hiện toàn bộ cuộc tấn công.

- (5) Xử lý và quản lý dữ liệu (Data Processing & Management): Tất cả những chức năng trên đều cần dữ liệu sạch, đầy đủ và có thể truy vấn nhanh chóng. SOC phải xây dựng pipeline thu thập log từ nhiều nguồn (endpoint, firewall, cloud, AD…), sau đó lưu trữ và chuẩn hóa để phục vụ phân tích.